KubeCon-CloudNativeCon Europe 2023 - Jour 2

Cet article est le deuxième d’une série sur la KubeCon-CloudNativeCon Europe 2023

C’est partie pour la deuxième journée avec les keynotes d’ouvertures.

Keynotes

Nous avons d’abord eu les updates sur les Special Interest Groups (SIGs) ainsi que sur les projets en phase d’incubation.

Pour moi, l’info à retenir est la sortie du feed officiel des CVEs Kubernetes en bêta.

Il y a eu ensuite des présentations de quelques sponsors, avec notamment AWS qui sont venu parler de l’importance de la contribution open source et de leur contribution à la nouvelle registry registry.k8s.io.

Emily Fox a enchaîné avec une présentation super intéressante sur l’importance du partage de connaissances pour la pérennité des projets.

Elle a utilisé une comparaison très parlante entre les glaciers, qui représente l’accumulation de connaissances qui fond au fil du temps et les jardins où l’on plante et cultive la connaissance afin qu’elle perdure dans le temps.

Talks

Encore une fois, c’était difficile de faire un choix, je regarderais les autres en replay.

Unlocking Argo CD’s Hidden Tools for Chaos Engineering

Dan Garfield et Brandon Phillips de chez CodeFresh sont venus nous parler d’outils cachés, sous-entendu non documentés, permettant d’effectuer des tests de performance et de chaos engineering sur nos instance ArgoCD.

Il suffit de se rendre dans le dossier hack du projet d’ArgoCD pour retrouver ses outils non documentés.

Ils nous présentent donc le générateur de ressources avec lequel on va pouvoir générer des projets, des applications, des repository et des clusters afin de faire des tests de charge et voir à quel moment ArgoCD n’est plus trop stable.

Le talk était très dynamique et bien améné, mais le contenu était relativement simpliste de mon point de vue.

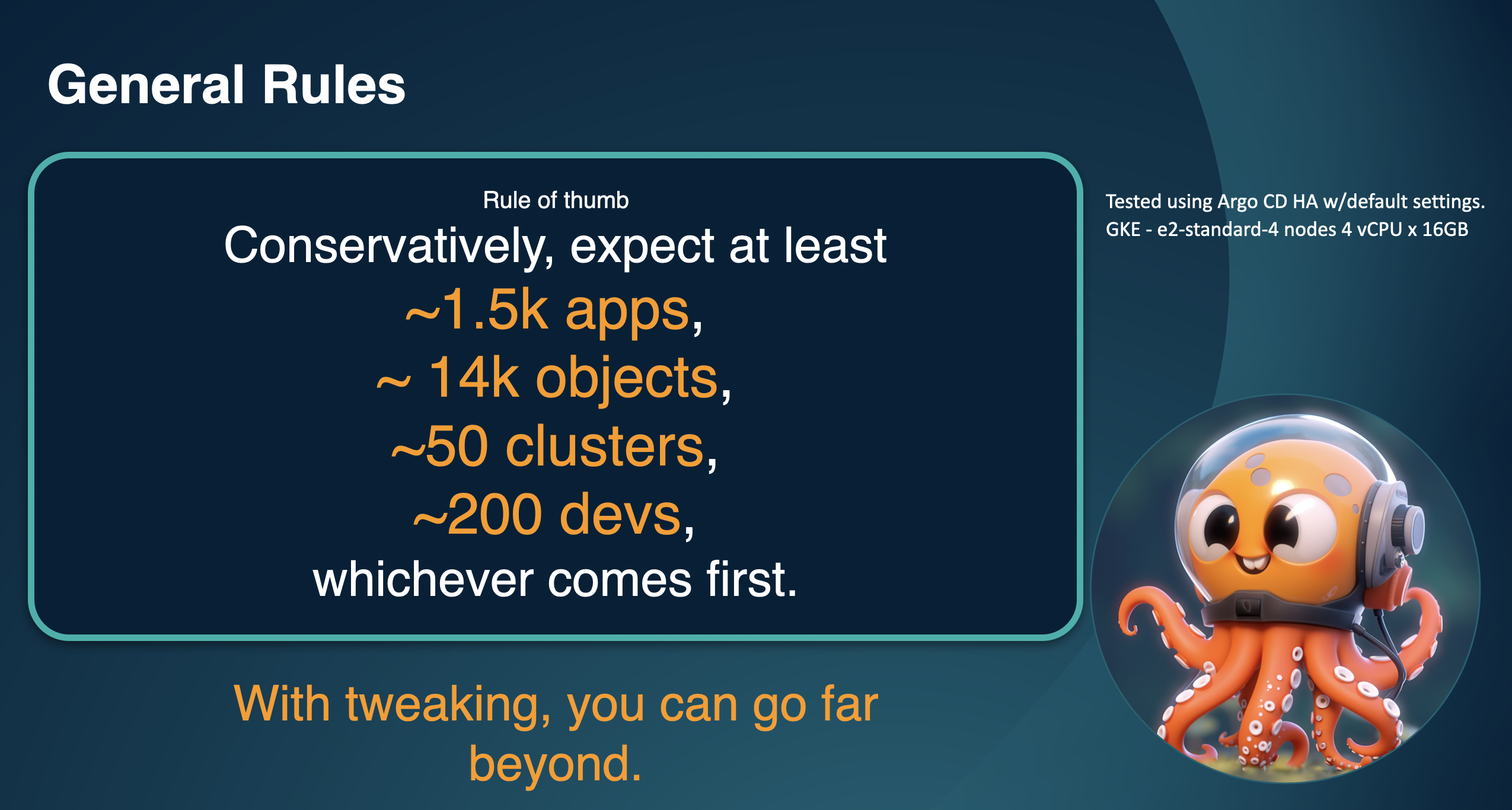

Voici quelques ordres de grandeurs:

Kubernetes Defensive Monitoring with Prometheus

Je suis ensuite allé voir David de Torres Huerta et Mirco De Zorzi de Sysdig qui nous ont montré comment Prometheus peut être utilisé pour monitorer et détecter des comportements suspects.

Le talk était super intéressant avec plein de cas de figure du quotidien et les exemples de queries associées.

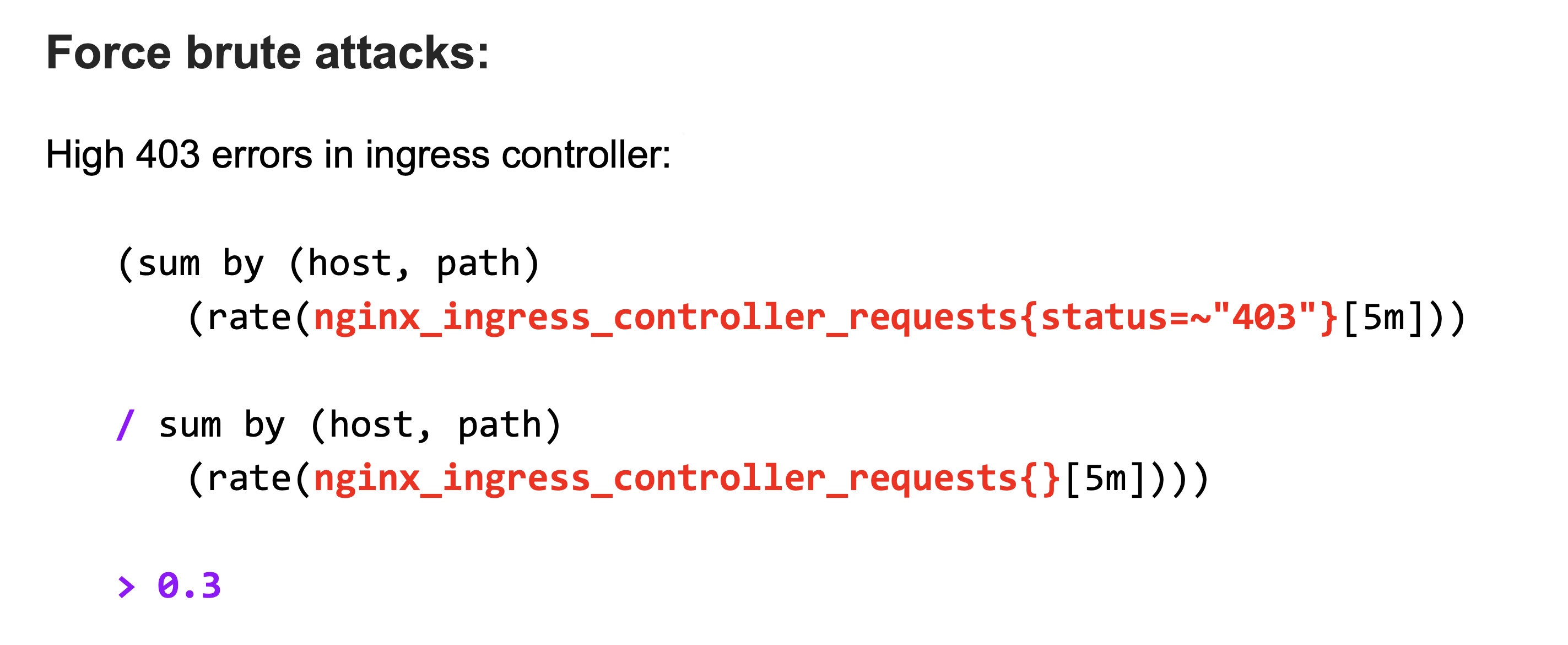

Avec par exemple, une potentiel attaque brut force

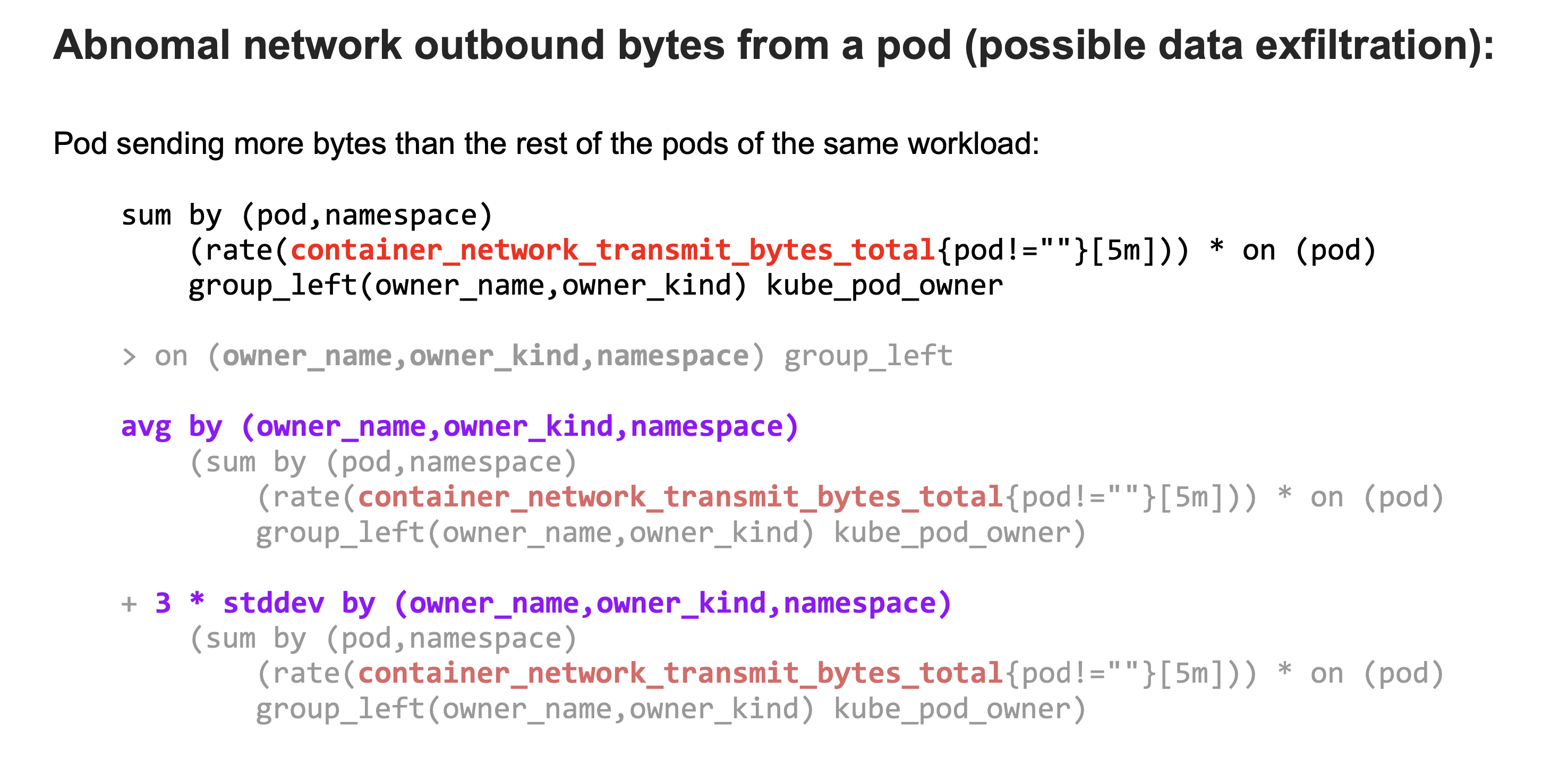

Ou la détection d’exfiltration de données

Hacking and Defending Kubernetes Clusters: We’ll Do It LIVE!!!

ControlPlane avec James Cleverley-Prance et Fabian Kammel sont venus nous parler sécurité avec des potentielles surfaces d’attaques de cluster Kubernetes et leurs remédiations.

Deux gros reproches sur ce talk:

- C’est dommage d’avoir live dans le titre quand il s’agit de faire play/pause de vidéos pré-enregistrer

- L’exploitation des surfaces d’attaques est pas trop présente (genre, on a récupéré le token d’un SA et on se connecte avec) et les remédiations consistaient a citer les règles écritent par Microsoft pour AKS

Pour moi ce talk était plutôt destiné à des personnes qui ne veulent pas s’embêter à lire une page de docs.

C’est dommage, car il y a beaucoup de choses à dire et à montrer sur ce sujet, je suis resté sur ma faim.

Building a Successful Business in Cloud Native

Une table ronde composée de Liz Rice de chez Isovalent, Kelsey Hightower de chez Google, Guillermo Rauch de Vercel, Sheng Liang de chez Acorn Labs et Tom Manville de chez Kasten by Veeam.

J’avoue avoir y avoir assisté plus pour les speakers (oui, j’ai fait mon fanboy) plutôt que pour le sujet de comment construire un business dans l’écosystème cloud native.

Chacun a donné leur vision, leurs tips et leurs REX sur ce qu’est un business fructueux dans l’open source et des pistes pour y arriver.

C’était super intéressant et enrichissant bien que nous technique.

Running Not Root Made Easy

Luboslav Pivarc de chez Red Hat nous fait un retour d’expérience sur le challenge d’utiliser des containers non-root et ce qu’on peut mettre en place pour y parvenir.

Cela passe par les permissions, comme par exemple pour nginx qui créer un dossier /var/cache/nginx, les capabilities Permitted et Effective, les devices, mais aussi SELinux.

Le talk était plutôt intéressant, mais il faut que je le revoie en replay pour pouvoir tester en parallèle les solutions qu’il donne.

J’ai beaucoup aimé sa conclusion sur le fait que lorsqu’on fournit une image, un produit à ses users, il est impératif de penser au mode non-root.

Il ne faut pas laisser cette responsabilité aux end-users qui n’ont pas toujours la main et doivent utiliser des astuces.

Conclusion

Une autre journée très bien remplie, j’en ressors avec plein d’idées et de trucs à tester.